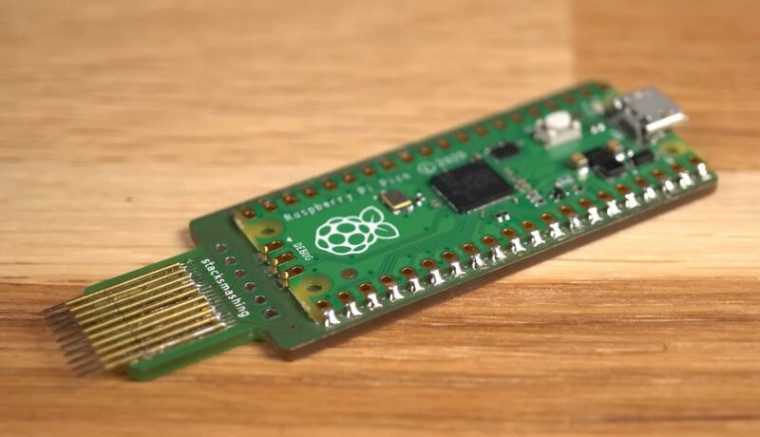

Минулого тижня у відео дослідника безпеки StackSmashing було продемонстровано експлойт, який міг зламати шифрування диска Microsoft BitLocker «менш ніж за 50 секунд» за допомогою спеціальної друкованої плати та Raspberry Pi Pico.

Експлойт працює за допомогою Pi для моніторингу зв’язку між зовнішньою мікросхемою TPM та рештою ноутбука, другого покоління ThinkPad X1 Carbon приблизно 2014 року. TPM зберігає ключ шифрування, який розблоковує ваш зашифрований диск і робить його читабельним, і TPM надсилає цей ключ для розблокування диска після того, як перевірить, що решта апаратного забезпечення ПК не змінилася після того, як диск було зашифровано. Проблема полягає в тому, що ключ шифрування надсилається у вигляді відкритого тексту, що дозволяє сніферу, подібному до розробленого StackSmashing, читати ключ, а потім використовувати його для розблокування диска в іншій системі, отримуючи доступ до всіх даних на ньому.

Додаткова інформація

Захист модуля надійної платформи втрачено за 30 хвилин, пайка не потрібна

Це не новий експлойт, і StackSmashing неодноразово говорив про це. У 2021 році ми повідомляли про подібний експлойт для виявлення TPM, а також є ще один з 2019 року, який подібним чином використовував недороге стандартне обладнання для отримання ключа шифрування відкритого тексту через ту саму шину зв’язку з низьким числом контактів (LPC), яку використовував StackSmashing. Цей тип експлойту достатньо відомий, тому Microsoft навіть включає деякі додаткові кроки пом’якшення у власній документації BitLocker; головною новою інновацією в демонстрації StackSmashing є компонент Raspberry Pi, який, ймовірно, є однією з причин, чому такі торгові точки, як Hackaday і Tom’s Hardware, узяли його в першу чергу.

Оригінальне відео досить відповідально пояснює експлойт, і перша хвиля повторного звіту принаймні згадувала важливі деталі, як-от той факт, що експлойт працює лише на системах із дискретними автономними чіпами TPM або що він загалом схожий на інші добре задокументовані багаторічні атаки. Але оскільки історія поширювалася і поширювалася, деякі звіти виключали такий нюанс, по суті дійшовши висновку, що шифрування диска на всіх ПК з Windows можна легко зламати, витративши 10 доларів на апаратне забезпечення та пару хвилин часу. Варто пояснити, що таке експлойт, а що ні.

Оголошення

На які ПК це впливає?

BitLocker — це форма повного дискового шифрування, яка існує здебільшого для того, щоб хтось, хто вкраде ваш ноутбук, не вийняв диск, вставив його в іншу систему та отримав доступ до ваших даних без запиту пароля вашого облікового запису. Багато сучасних систем Windows 10 і 11 використовують BitLocker за замовчуванням. Коли ви входите в обліковий запис Microsoft у Windows 11 Home або Pro в системі з TPM, ваш диск зазвичай автоматично шифрується, а ключ відновлення завантажується у ваш обліковий запис Microsoft. У системі Windows 11 Pro ви можете ввімкнути BitLocker вручну незалежно від того, використовуєте ви обліковий запис Microsoft чи ні, створивши резервну копію ключа відновлення будь-яким способом, який ви вважаєте за потрібне.

Незважаючи на це, потенційний експлойт BitLocker може вплинути на особисті дані на мільйонах машин. Тож наскільки великий цей новий приклад старої атаки? Для більшості людей відповідь, ймовірно, «не дуже».

Однією з перешкод для зловмисників є технічний: у багатьох сучасних системах використовуються модулі TPM мікропрограми, або fTPM, вбудовані безпосередньо в більшість процесорів. У дешевших машинах це може бути способом заощадити на виробництві — навіщо купувати окремий чіп, якщо ви можете просто використовувати функцію ЦП, за яку ви вже платите? В інших системах, включно з тими, які рекламують сумісність із Microsoft Pluton процесорів безпеки, він продається як функція безпеки, яка спеціально пом’якшує такі види так званих атак «нюхання».

Це тому, що немає зовнішньої комунікаційної шини для пошуку fTPM; він інтегрований у процесор, тому будь-який зв’язок між TPM та рештою системи також відбувається всередині процесора. Практично всі настільні комп’ютери, сумісні з Windows 11, створені самостійно, використовуватимуть fTPM, як і сучасні бюджетні настільні комп’ютери та ноутбуки. Ми перевірили чотири нещодавні ноутбуки Intel і AMD за ціною до 500 доларів США від Acer і Lenovo, а також усі використані мікропрограми TPM; те ж саме для чотирьох настільних комп’ютерів, створених самостійно, з материнськими платами Asus, Gigabyte і ASRock.

Оголошення

За іронією долі, якщо ви користуєтеся високоякісним ноутбуком Windows, ваш ноутбук, швидше за все, використовує спеціальну зовнішню мікросхему TPM, а це означає, що ви можете бути вразливими.

Найпростіший спосіб дізнатися, який у вас тип TPM, це зайти в Центр безпеки Windows, перейти на екран «Безпека пристрою» та натиснути «Відомості про процесор безпеки». Якщо виробник вашого TPM вказано як Intel (для систем Intel) або AMD (для систем AMD), швидше за все, ви використовуєте fTPM своєї системи, і цей експлойт не працюватиме у вашій системі. Те саме стосується всього, що вказано як виробник TPM у Microsoft, що зазвичай означає, що комп’ютер використовує Pluton.

Але якщо ви бачите в списку іншого виробника, ви, ймовірно, використовуєте спеціальний TPM. Я бачив модулі TPM STMicroelectronics у нещодавно високоякісних Asus Zenbook, Dell XPS 13 і Lenovo ThinkPad середнього класу. StackSmashing також опублікував фотографії ThinkPad X1 Carbon Gen 11 з апаратним TPM і всіма контактами, які знадобляться комусь, щоб спробувати отримати ключ шифрування, як доказ того, що не всі сучасні системи перейшли на fTPM — правда, те, що я спочатку припускав, теж. Ноутбуки, вироблені до 2015 або 2016 років, майже гарантовано використовують апаратні модулі TPM, коли вони є.

Це не означає, що fTPM абсолютно безпомилкові. Деяким дослідникам безпеки вдалося перемогти fTPM у деяких процесорах AMD за допомогою «2–3 годин фізичного доступу до цільового пристрою». Прошивка TPM просто не сприйнятлива до типу фізичної атаки на основі Raspberry Pi, яку продемонстрував StackSmashing.

Сторінка: 1 2 Далі &rar;